利用Cookie注入 绕过WAF

document.cookie:表示当前浏览器中的cookie变量

alert():表示弹出一个对话框,在该对话框中单击“确定”按钮确认信息。

escape():该函数用于对字符串进行编码。

cookie注入的原理在于更改本地的cookie,从而利用cookie来提交非法语句。

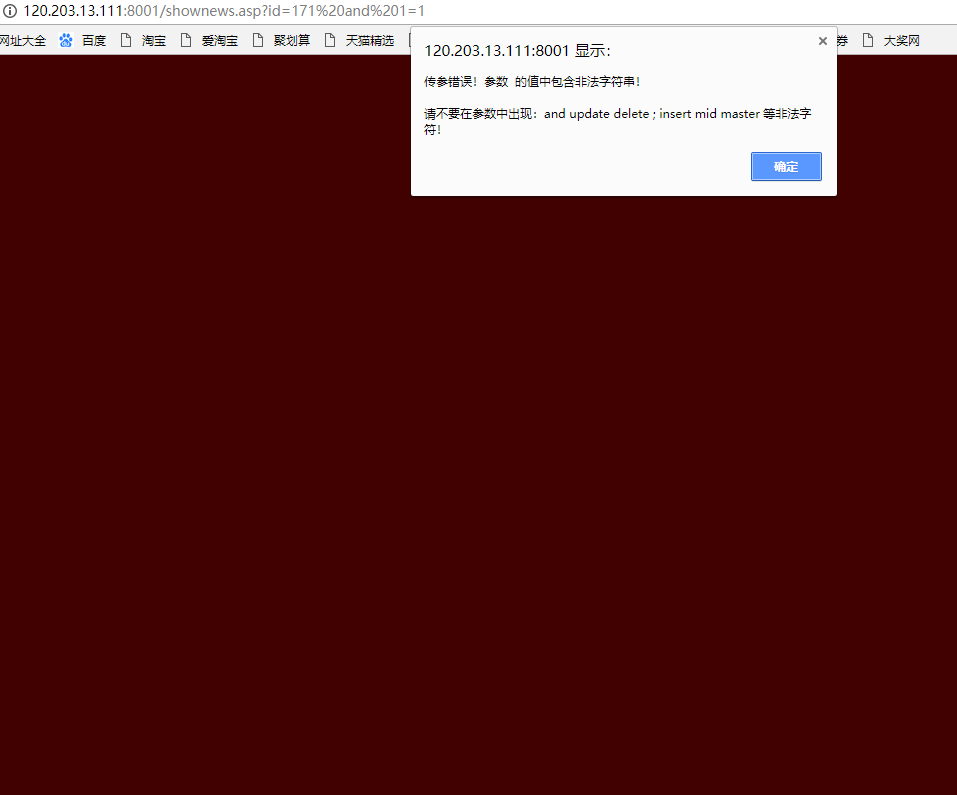

1.首先 对这个测试网站进行SQL注入测试

然而 我们发现此时 网站有WAF 对我们提交的参数进行了过滤

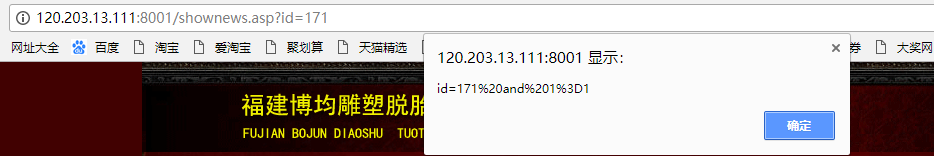

此时我们尝试使用Cookie注入 看看能不能绕过WAF进行注入

此时已经把ID注入进了Cookie里 然后我们不带参数ID=171 进行访问

我们发现 是可以正常访问的 那么就说明存在Cookie注入

然后我们进行SQL注入测试

我们发现 and 1=1 是可以正常访问的

那么and 1=2 呢?

and 1=2 报错 所以说明 此URL存在 SQL注入

接下来可以使用手工注入方式进行SQL注入

这里就不演示了 直接看结果

注入完成

还没有评论,来说两句吧...