discuz论坛被挂马怎么办,discuz百度快照和其它搜索引擎被劫持的解决办法

目前已遇到很多例discuz网站百度快照被劫持的客户,一般快照如果不是客户通知情况下,被劫持很难被站长发现。

首先要网站目录找被修改的文件,如CONFIG的配置文件看是否被恶意修改

然后把程序下载出本地,用WEBSHELL扫描软件检测一下木马文件

多换几个软件扫描排查!

被劫持的特点表现一下情况:

在百度中输入自己的网址,出现被收录的帖子链接,点击后就跳转到菠菜赌博、色情网站、诱惑引导网站等。

这本身对自身网站的SEO有很大的影响,所以请各位站长尽早处理

网站快照劫持的表现

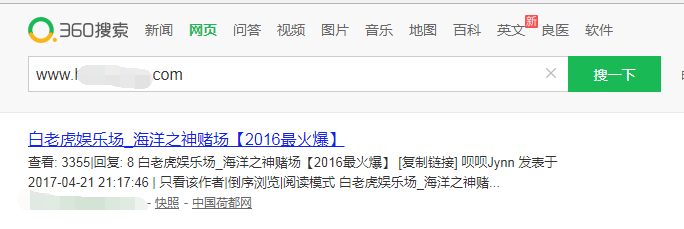

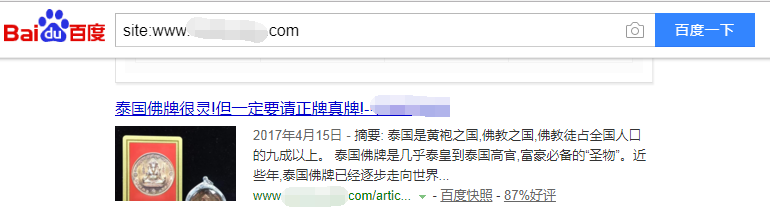

在百度、360等搜索引擎中输入site:www.xxx.com,出来的结果中存在黄赌毒等非法信息。该网站快照劫持的表现主要是360、搜狗中的快照被劫持,百度的则没有被劫持。

360搜索快照被劫持

从这些信息可以得出,该例劫持是在程序上做了判断,专门劫持360搜索的。为什么会劫持360而不是百度快照呢?

我想原因应该是:作为站长,在百度中使用site命令查看网站收录情况的比较多,一旦网站被挂马,会很快被发现的。但是,在360搜索中使用site命令的站长却不多,这样挂马不容易被发现,可以留存的更久一点。

下面讲下如何解决该问题:

进discuz后台找到工具-文件校验,看下最近有哪些php文件被修改了。

1、排查网站源文件的php 文件,查看是否有出现IP地址、或者异常网站(上面跳转的网站),如果有删除就可以了。

2、排查网站源文件的php 文件,查看是否有如下代码:@include($_SERVER['DOCUMENT_ROOT']

(排查一般用WEBshell后门扫描软件扫描核查!)

如果有就删除此段代码。并把该段代码进行解密。

举例:@include($_SERVER['DOCUMENT_ROOT'].PACK('H*','2F646174612F6176617461722F30'));

需要解密的代码为:2F646174612F6176617461722F30

解密后为:/data/avatar/0

代码解密地址:http://www.bejson.com/convert/ox2str/

意思就是在上述路径下存在被非法上传的文件,用于做快照劫持。

解决办法:删除上面的代码和文件即可。

挂马问题解决了后,记得更改服务器相关的各种密码,尽量设置的复杂一点。

还没有评论,来说两句吧...